Покращуємо захищеність FreeBSD

А почну я із файлу /etc/inetd.conf. Звідти необхідно видалити все, що не використовується сервером( зокрема команди shell,exec,login). У файлах /etc/rc.* , /usr/local/etc/rc.d/ міститься весь перелік...

View ArticleПро захист банківської мережі.

У даному матеріалі буде розглянуто найновішу концепцію захисту інформації у банківській інформаційній системі.Спочатку створюється база працівників банку. І відповідно кожному з них надається...

View ArticleПро вразливість мережних пристроїв

За повідомленням компанії Calyptix Security у програмному забезпеченні мережних пристроїв багатьох відомих виробників віднайдена серйозна вразливість. Це вразливість, що дозволяє реалізацію CSRF атак....

View ArticleВразливі місця Microsoft SQL Server

При аналізі та пошуку вразливих місць у програмах використовується кілька підходів. В даному випадку я наведу найпростіший. Схема роботи буде проста як двері. Компанія Rational створила програму Purify...

View ArticleСумна статистика

Ще колись в давні часи постало питання виміру програмного забезпечення. І найкраще для цього підійшла одиниця – кількість стрічок коду. Відповідно до цього критерію ввели поняття кількості помилок на...

View ArticleПро альтернативне кодування

У матеріалі мова йтиме про слабкості фільтрів вхідних даних при роботі з веб-серверами. Так наприклад, стрічки http://server/dir\..\..\..\winnt та http://server/dir/../../../winnt є еквівалентними. А...

View ArticleВзлам бази даних Oracle 9i

Але перед тим як дати опис тої фігні хотілося б дати опис програм для пошуку точок входу у програму. Для застарілої Windows NT перелік засобів для перегляду реєстра і файлової системи розміщені за...

View Articleне довіряй нікому

Якось нещодавно довелось мені зустрітись із проблемою недовіри користувачам. Проблема є тривіальною, проте програмери роблять стільки помилок, що аж волосся випадає, при чому не тільки в мене. У даному...

View ArticleВикористання методу TRACE для здійснення XSS/SCC атаки

Зараз існує ціла серія програмних сканерів безпеки які цілком якісно можуть провести діагностику захисту сервера. В більшості серверів сканер видає повідомлення про наявність(функціонування) методу...

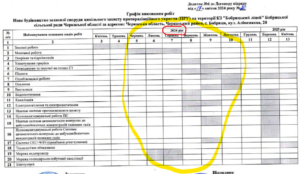

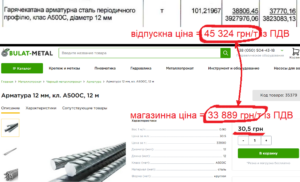

View ArticleЕкономічна безпека та здоровий глузд або економія на ....

Навіяло розмовою з персоналом з ремонтів та заправки офісної техніки.Окремі підприємства намагаються дуже сильно зекномити. На всьому. Особливо на канцтоварах та папері.Працівникі часто використовують...

View Article